Ya sean causadas por errores humanos, fallas del sistema o actos criminales maliciosos, las violaciones de datos se encuentran entre las amenazas más graves y costosas para las empresas de hoy. El informe anual Cost of a Data Breach Report, realizado por el Instituto Ponemon, reveló que el costo promedio en todo el mundo de una violación de datos en los 12 meses anteriores fue de 3,92 millones de dólares.1 Las organizaciones afectadas por una violación también corren el riesgo de que sus operaciones comerciales normales se vean interrumpidas, además de perder datos valiosos, clientes y reputación dentro de su sector.

También existe el correspondiente perjuicio humano. El Informe Global Risks Report 2020 del Foro Económico Mundial (FEM) calificó los ciberataques como uno de los principales riesgos para el bienestar humano. El 75 % de los encuestados por el FEM dijeron que prevén que aumente el riesgo de robo de datos o de dinero por ciberataques, mientras que el 76,1 % también vio un mayor riesgo de interrupción de las operaciones y de la infraestructura. 2

Las organizaciones de TI requieren hoy un enfoque sistemático de la seguridad para hacer frente a los nuevos desafíos que plantean las amenazas de seguridad generalizadas. Las empresas líderes están adoptando tecnologías de almacenamiento innovadoras, como lascopias protegidas. También aprovechan los métodos existentes, muy eficaces, de aislamiento físico (air gap) para frustrar las amenazas y cumplir con sus expectativas comerciales. La clave de la ejecución de estos enfoques radica en el éxito de la gestión de riesgos.

Cronograma de una violación de seguridad

Durante el ciclo de vida de una violación de seguridad se producen varios eventos críticos.

1er evento: momento en que se produce la violación.

2do evento: se tomaron o destruyeron los datos.

3er evento: se descubre la violación (ya sea por partes externas o internas).

4to evento: la violación se hace pública.

Cuando se trata de la respuesta a incidentes, cada uno de estos puntos en el cronograma se denominan coloquialmente eventos “boom”. Aunque los medios de comunicación suelen centrarse en el evento en sí, las violaciones suelen prolongarse durante varios meses. Lo que sucede antes de que se revele o descubra la violación se denomina «izquierda del boom». Durante este período, los ciberladrones se apropian de credenciales, consiguen un acceso de mayor escala, roban datos para monetizarlos, atacan a la propiedad intelectual clave o preparan ataques destructivos. Todo lo que está a la “derecha del boom” tiene que ver con la respuesta y el tratamiento posterior a la descubierta de una violación de seguridad

Durante un evento boom, las organizaciones tienen la oportunidad de responder bien, de no hacerlo o de perder completamente el control de su respuesta. Hoy en día, requieren un enfoque sistemático de la seguridad para hacer frente a los nuevos desafíos que plantean las amenazas de seguridad generalizadas.

Las empresas líderes están adoptando tecnologías de almacenamiento innovadoras como:

Ciberseguridad y gestión de riesgos

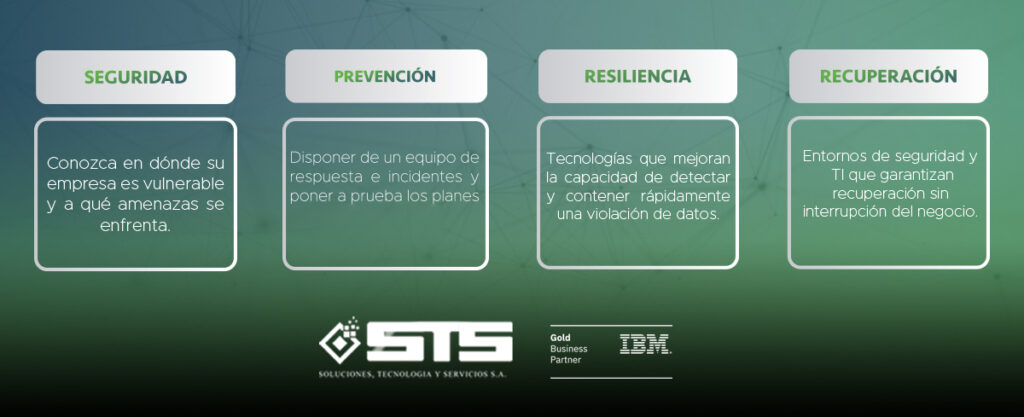

Ya existen varios métodos para que las organizaciones se protejan de las interrupciones o para ayudar a minimizar sus costos. El Instituto Ponemon sugiere los siguientes pasos para ayudar a minimizar las consecuencias financieras de una violación de datos:

- Disponer de un equipo de respuesta a incidentes y poner a prueba los planes de respuesta a incidentes.

- Implementar programas que preserven la confianza de los clientes para ayudar a reducir las pérdidas inesperadas de clientes tras una violación de datos.

- Descubrir, clasificar y cifrar los datos confidenciales e identificarlos errores de configuración de las bases de datos.

- Invertir en tecnologías que ayuden a mejorar la capacidad de detectar y contener rápidamente una violación de datos.

- Invertir en programas de gobernanza, gestión de riesgos y cumplimiento.

- Minimizar la complejidad de los entornos de seguridad y TI.

Para establecer y mantener una estrategia sólida de ciberseguridad, se debe emplear un enfoque de procedimiento para comprender qué datos y activos del sistema usted tiene, cuál es su valor y qué riesgos se aplican a ellos. La adopción de los principios de la gestión de riesgos para perfilar el estado de seguridad actual y deseado de su organización le permite considerar una serie de posibles niveles de implementación.

La base del ciclo de vida de la ciberresiliencia de IBM

Las organizaciones afectadas por una violación también corren el riesgo de que sus operaciones comerciales normales se vean interrumpidas, además de perder datos valiosos, clientes y reputación dentro de su sector.

Al trabajar conjuntamente, estas funciones proporcionarán una mayor visibilidad en la gestión de los riesgos de ciberseguridad y tener las soluciones de almacenamiento adecuadas.

El papel de la infraestructura de almacenamiento

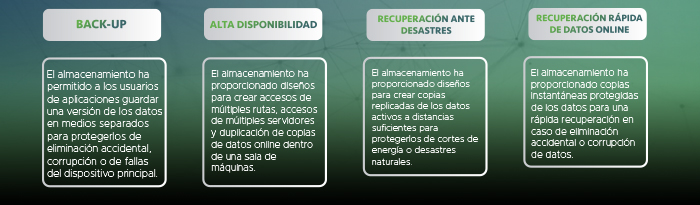

El almacenamiento ha desempeñado durante mucho tiempo el papel de «custodio de datos» en las operaciones empresariales. Además de proporcionar contenedores donde van los datos cuando no están en la memoria principal, la capa de almacenamiento del sistema ha proporcionado tradicionalmente funciones de protección que ayudan a las organizaciones a recuperarse de eventos inusuales. Con el tiempo, la variedad de estas funciones ha crecido:

En cada uno de estos casos, la nueva función se introdujo en los sistemas de almacenamiento, en el software de gestión y en los procesos operativos para abordar los aspectos específicos del riesgo.

Pasando de las funciones generales de almacenamiento a las relacionadas específicamente con la ciberresiliencia, hay cuatro capacidades clave que se ofrecen en bloque, archivo, objeto, cinta, almacenamiento definido por software y nube:

- El aislamiento es el grado de separación de los datos de instantáneas o back-upsdel resto de la red. El aislamiento se puede lograr a través de medios lógicos utilizando copias protegidas, almacenamiento de objetos en la nube o a través de un aislamiento físico (air gap).

- La inmutabilidad, o almacenamiento a prueba de manipulaciones, evita que cualquier atacante, externo o interno, Modifique o elimine datos.

- El desempeño es una capacidad importante del marco de ciberresiliencia. ¿Qué tan rápido puede recuperarse su organización de un ciberataque? Si bien la cinta se destaca por el aislamiento y la inmutabilidad de los datos de las copias de seguridad, la recuperación puede demorar varias horas.

- La facilidad de reutilización, o la facilidad de acceso a los datos de su back-up, es valioso para probar los procedimientos de recuperación, validar las copias de seguridad y restaurar los datos en un entorno de pruebas (sandbox) para encontrar un punto de recuperación válido en caso de un incidente de ransomware.

La amenaza de la corrupción de datos lógicos (LDC, por sus siglas en inglés) a través de un ciberataque, específicamente un ataque de ransomware o wiper, presenta un nuevo conjunto de consideraciones de protección. Para proporcionar el nivel necesario de resiliencia, los proveedores de soluciones pueden tomar prestadas algunas de las herramientas de almacenamiento que ya existen para back-up y la recuperación ante desastres, pero también se necesitan algunas funciones de almacenamiento nuevas para hacer frente a las nuevas amenazas. Se necesita un mecanismo que combine las funciones de almacenamiento y los procesos operativos para preservar las copias de recuperación de datos actuales incluso frente a un sofisticado ataque de malware. Una vez que se ha detectado el ataque y se ha organizado una respuesta, estas copias preservadas pueden utilizarse para reiniciar las aplicaciones y reanudar el servicio normal.

La amenaza de la corrupción de datos lógicos (LDC, por sus siglas en inglés) a través de un ciberataque, específicamente un ataque de ransomware o wiper, presenta un nuevo conjunto de consideraciones de protección. Para proporcionar el nivel necesario de resiliencia, los proveedores de soluciones pueden tomar prestadas algunas de las herramientas de almacenamiento que ya existen para back-up y la recuperación ante desastres, pero también se necesitan algunas funciones de almacenamiento nuevas para hacer frente a las nuevas amenazas. Se necesita un mecanismo que combine las funciones de almacenamiento y los procesos operativos para preservar las copias de recuperación de datos actuales, incluso frente a un sofisticado ataque de malware. Una vez que se ha detectado el ataque y se ha organizado una respuesta, estas copias preservadas pueden utilizarse para reiniciar las aplicaciones y reanudar el servicio normal.

Lograr el equilibrio óptimo de seguridad

Los ciberataques que impiden el acceso a los datos, o que los destruyen, no van a desaparecer. De hecho, están creciendo cada vez más sofisticados. Por eso, lograr el equilibrio adecuado entre la tecnología que utiliza su organización y la filosofía que adopta para la protección de datos es esencial para crear una estrategia de seguridad eficaz. Las medidas para recuperarse de ataques exitosos también serán una parte importante de una estrategia de seguridad bien diseñada.

En ambos casos, una serie de soluciones de almacenamiento con funciones esenciales de seguridad desempeñan un papel primordial a la hora de proteger los sistemas de su organización de las diversas amenazas diseñadas para causar daño. Sin embargo, sin un conocimiento sólido del panorama actual de las amenazas, así como de la información que usted está encargado de proteger, lograr ese equilibrio puede parecer una tarea difícil.

Las empresas modernas pueden aprovechar enfoques como el Marco NIST y la disciplina de la gestión de riesgos para ayudar a crear una estrategia de almacenamiento integral. Se pueden utilizar tecnologías como las instantáneas, la protección de aislamiento (air gap) en cinta y el almacenamiento de objetos en la nube para crear e implementar soluciones de ciberresiliencia que ayudarán a organizaciones como la suya a mantenerse seguras frente a las crecientes amenazas.

¿POR QUÉ IBM Y STS?

IBM Storage para la ciberresiliencia proporciona soluciones end to end que pueden prevenir, detectar y responder de manera eficiente a los ciberataques como resultado de una profunda integración entre la tecnología innovadora y un amplio portafolio de soluciones de software y hardware. Al proporcionar seguridad multicapa y una funcionalidad de alta resistencia, este portafolio puede maximizar las capacidades de protección de datos para ayudar a las organizaciones a reducir significativamente el riesgo de interrupción del negocio y las pérdidas financieras debido a errores de los usuarios, actos de destrucción maliciosos o ataques de ransomware. Evite que su organización esté desprevenida. IBM Storage Lab Services cuenta con la experiencia y los consultores técnicos que le ayudarán a convertir su negocio en una organización ciberresiliente al proporcionar:

l. Evaluaciones de almacenamiento de ciberresiliencia

ll. Servicios de implementación

lll. Comprobaciones de estado posteriores a la implementación

Si desea recibir una sesión con uno de nuestros especialistas, contáctenos

FUENTE:

IBM Storage para la ciberresiliencia proporciona soluciones end to end que pueden prevenir, detectar y responder de manera eficiente a los ciberataques como resultado de una profunda integración entre la tecnología innovadora y un amplio portafolio de soluciones de software y hardware. Al

1 “2019 Cost of a Data Breach Study: Global Overview”.Instituto Ponemon, julio de 20192

2 -“Global Risks Report 2020”. Foro Económico Mundial,Ginebra, Suiza, enero de 20203

3- Marco para la Mejora de la Seguridad Cibernética en Infraestructuras Críticas, versión 1.1 Instituto Nacional de Estándares y Tecnología de Estados Unidos

4- https://gests-my.sharepoint.com/personal/gina_correa_stssa_com_co/_layouts/15/onedrive.aspx?ga=1&id=%2Fpersonal%2Fgina%5Fcorrea%5Fstssa%5Fcom%5Fco%2FDocuments%2FPiyao%20%2D%20STS%2FMaterial%20ABM%2FIBM%20Storage%20%2D%20Una%20Linea%20de%20Defensa%20Eficaz%20Contra%20los%20Ciberataques%20%2D%20Ebook%2Epdf&parent=%2Fpersonal%2Fgina%5Fcorrea%5Fstssa%5Fcom%5Fco%2FDocuments%2FPiyao%20%2D%20STS%2FMaterial%20ABM